Mikrotik vpn server доступ в локальную сеть

Mikrotik VPN Server доступ в локальную сеть

Организация безопасного удалённого доступа к локальной сети через VPN-сервер на оборудовании MikroTik является распространённой задачей в корпоративной и частной ИТ-инфраструктуре. Настройка VPN на MikroTik позволяет обеспечить защищённое соединение между удалёнными пользователями и локальными ресурсами предприятия или домашней сети.

Особенности настройки VPN-сервера на MikroTik

MikroTik поддерживает несколько видов VPN-протоколов, среди которых наиболее востребованы:

-

PPTP (Point-to-Point Tunneling Protocol)

-

L2TP/IPsec

-

OpenVPN

-

SSTP (Secure Socket Tunneling Protocol)

-

WireGuard

Для обеспечения устойчивого соединения и высокого уровня безопасности предпочтительно использовать L2TP/IPsec или WireGuard.

Этапы настройки Mikrotik VPN Server для доступа в локальную сеть

Для настройки VPN-сервера и обеспечения доступа в локальную сеть требуется выполнить следующие шаги:

-

Создание пула IP-адресов для VPN-клиентов.

-

Настройка PPP-сервиса или WireGuard-интерфейса.

-

Добавление VPN-пользователей с уникальными логинами и паролями.

-

Настройка маршрутизации и Firewall для разрешения трафика между VPN и локальной сетью.

-

Настройка IPsec (если используется L2TP) для шифрования трафика.

Пример настройки L2TP/IPsec:

-

IP pool: 192.168.100.10–192.168.100.20

-

Local address: 192.168.100.1

-

Remote address: из пула

-

Authentication: MS-CHAPv2

-

IPsec Secret: предварительно заданный ключ

Обеспечение доступа VPN-клиентов в локальную сеть

После установления VPN-соединения необходимо обеспечить корректный маршрут в локальную сеть и разрешить доступ на уровне Firewall. Основные действия:

-

Добавить правило NAT (если используется маскарадинг).

-

Убедиться, что маршруты к локальной сети передаются клиенту.

-

Проверить доступность ресурсов по IP-адресам внутри LAN.

Настройка маршрутизации

Чтобы mikrotik vpn server доступ в локальную сеть был полноценным, требуется:

-

Прописать маршрут для сети, к которой должен быть доступ.

-

При необходимости включить proxy-arp на интерфейсе локальной сети.

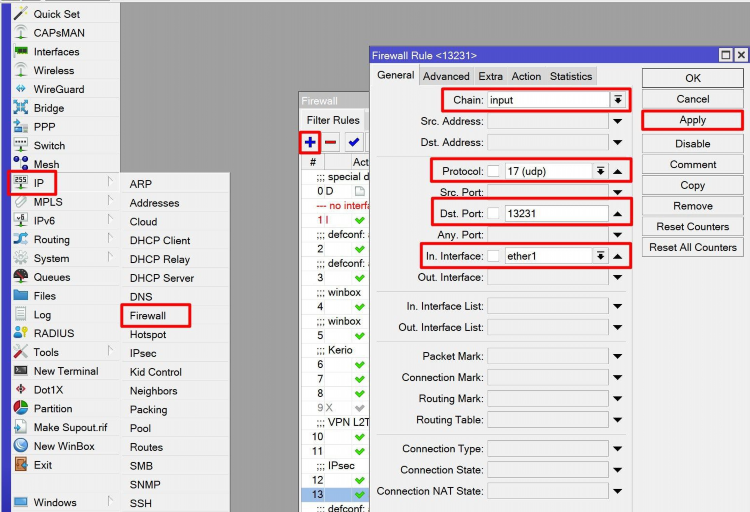

Настройка правил Firewall

Рекомендуется разрешить следующие типы трафика:

-

Входящий от VPN-пула к LAN-интерфейсу.

-

Ответы от локальных хостов к IP-адресам из VPN-пула.

-

Логирование попыток недопустимого доступа (опционально).

Тестирование и диагностика

Для проверки корректности подключения и доступа к ресурсам следует использовать:

-

Команду

pingдо IP-адресов внутри локальной сети. -

Трассировку маршрута (

traceroute) от клиента. -

Логи MikroTik (

/log print) для поиска ошибок подключения.

Если VPN соединение установлено, но доступ к локальной сети отсутствует, возможны следующие причины:

-

Отсутствие маршрута на клиенте.

-

Блокировка трафика в правилах Firewall.

-

Неверная настройка NAT.

Рекомендации по безопасности

Для минимизации рисков при организации удалённого доступа необходимо:

-

Использовать современные протоколы (WireGuard, L2TP/IPsec).

-

Отключить устаревшие протоколы (например, PPTP).

-

Применять сложные пароли и секреты IPsec.

-

Ограничивать доступ по IP-адресам или странам.

-

Включить логирование и мониторинг VPN-подключений.

Интеграция с Active Directory и RADIUS

MikroTik поддерживает авторизацию VPN-пользователей через внешний сервер RADIUS. Это позволяет централизованно управлять доступом и интегрировать VPN с корпоративными сервисами, включая Active Directory.

Преимущества RADIUS:

-

Централизованная аутентификация.

-

Контроль доступа на основе групп.

-

Поддержка отчётности.

FAQ

Какой VPN-протокол наиболее безопасен на MikroTik?

L2TP с IPsec и WireGuard считаются наиболее безопасными вариантами. PPTP не рекомендуется из-за уязвимостей.

Можно ли предоставить доступ только к определённым подсетям?

Да, для этого нужно использовать маршруты и правила Firewall, ограничивающие трафик по IP-адресам или портам.

Как ограничить количество одновременных VPN-подключений?

Необходимо задать ограничение на количество активных сессий в PPP-сервисе или через профиль пользователя.

Что делать, если VPN подключается, но нет доступа в локальную сеть?

Следует проверить маршруты, NAT и правила Firewall. Также убедиться, что локальные устройства разрешают входящий трафик от VPN-подсети.

Нужно ли использовать сертификаты при настройке VPN?

Для OpenVPN и SSTP — желательно, для IPsec — можно использовать PSK (предварительно заданный ключ) или сертификаты. Использование сертификатов повышает безопасность.