Впн тор скачать

ВПН Тор скачать: особенности, преимущества и рекомендации

Сочетание технологий VPN и Tor обеспечивает высокий уровень анонимности и защиты данных в интернете. Запрос "впн тор скачать" актуален для пользователей, стремящихся обеспечить максимальную конфиденциальность при доступе к ресурсам сети, включая даркнет и ресурсы, ограниченные географически.

Что такое VPN и Tor

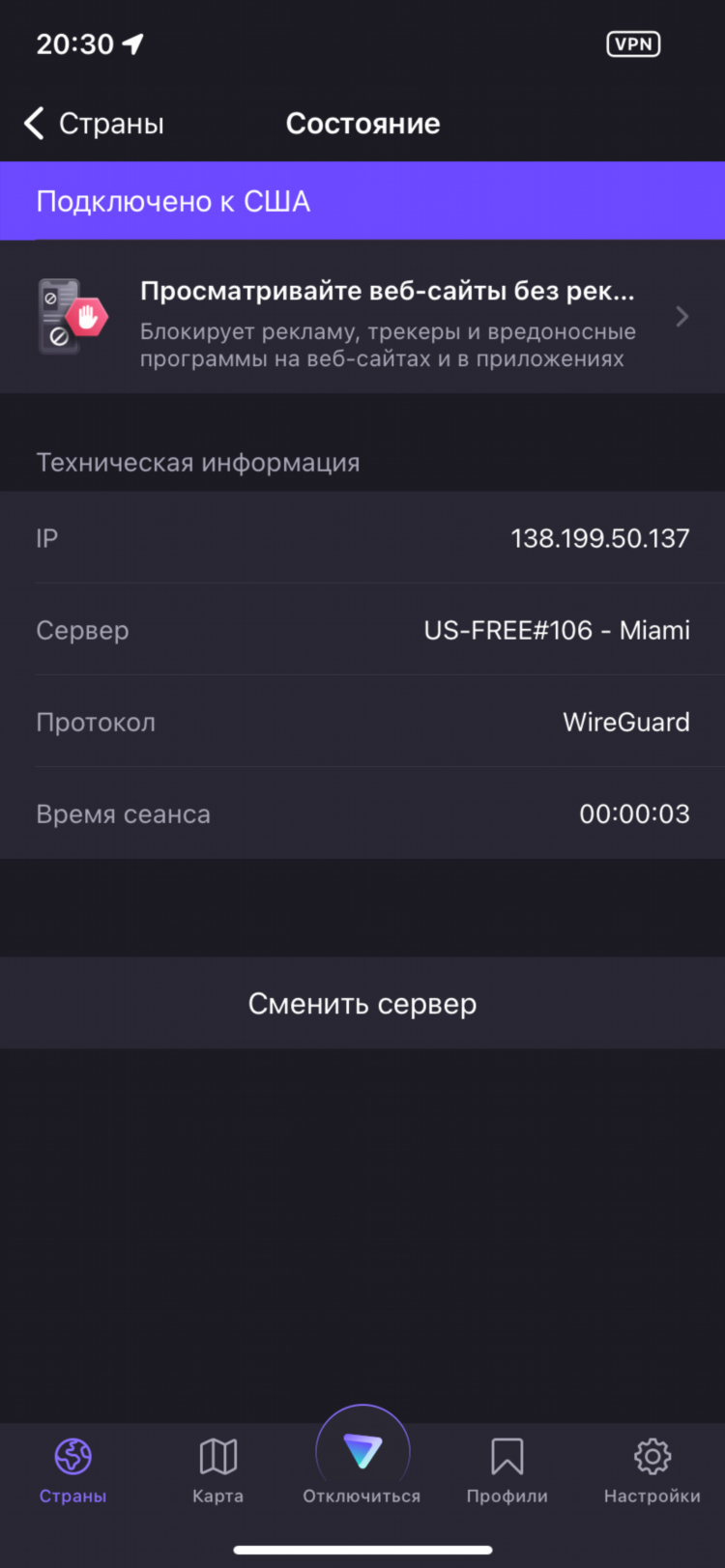

VPN (Virtual Private Network) — технология, позволяющая создать зашифрованное соединение между устройством пользователя и сервером провайдера VPN. Это обеспечивает скрытие IP-адреса и шифрование интернет-трафика.

Tor (The Onion Router) — децентрализованная сеть, предназначенная для анонимного серфинга. Принцип работы основан на многоуровневой маршрутизации трафика через случайно выбранные узлы, что делает отслеживание активности практически невозможным.

Преимущества использования VPN и Tor в связке

Совмещение VPN и Tor даёт ряд преимуществ по сравнению с использованием каждого инструмента по отдельности:

-

Дополнительный уровень анонимности: VPN скрывает сам факт подключения к сети Tor.

-

Обход блокировок: VPN позволяет подключаться к Tor даже в странах, где доступ к нему ограничен.

-

Шифрование данных: VPN обеспечивает начальное шифрование до попадания в сеть Tor.

-

Снижение риска deanonymization-атак: использование VPN на начальном этапе делает невозможным идентификацию IP-адреса при компрометации входного узла Tor.

Как правильно впн тор скачать и использовать

Для корректной и безопасной работы рекомендуется придерживаться следующей последовательности:

-

Выбор надёжного провайдера VPN с политикой отказа от логов.

-

Скачивание официального клиента VPN с сайта провайдера.

-

Установка и активация VPN перед подключением к Tor.

-

Загрузка Tor Browser только с официального ресурса проекта Tor Project.

-

Проверка соединения на утечки IP и DNS через специализированные сервисы.

Надёжные источники для скачивания

При запросе "впн тор скачать" важно ориентироваться на проверенные источники:

-

Официальный сайт Tor Project: https://www.torproject.org

-

VPN-провайдеры с репутацией:

-

ProtonVPN

-

NordVPN

-

Mullvad

-

IVPN

-

Загрузка программного обеспечения из сторонних источников может привести к компрометации устройства через вредоносный код или подмену трафика.

Подходы к использованию: VPN over Tor и Tor over VPN

VPN over Tor

-

Сначала подключение к Tor, затем к VPN.

-

Редко используется из-за сложности настройки.

-

Подходит для пользователей, которым необходимо скрыть использование VPN от интернет-провайдера.

Tor over VPN

-

Сначала подключение к VPN, затем запуск Tor.

-

Более распространённый и простой в реализации способ.

-

Рекомендуется большинством специалистов в области кибербезопасности.

Часто задаваемые вопросы (FAQ)

Можно ли использовать бесплатный VPN с Tor?

Использование бесплатных VPN-сервисов не рекомендуется из-за отсутствия гарантии конфиденциальности, ограниченной пропускной способности и высокой вероятности ведения логов.

Безопасно ли скачивать Tor и VPN с мобильного устройства?

Да, при условии использования официальных магазинов приложений (Google Play, App Store) и официальных сайтов разработчиков.

Как проверить, что соединение через VPN и Tor работает корректно?

Необходимо использовать сервисы проверки IP и DNS-утечек. IP-адрес должен быть отличным от реального, а DNS-запросы не должны проходить через провайдера.

Может ли VPN увидеть трафик в Tor?

Нет, трафик, проходящий через Tor, зашифрован. VPN видит только факт подключения к Tor, но не содержимое трафика.

Запрещено ли использовать VPN и Tor одновременно?

Использование этих технологий не запрещено в большинстве стран, однако ответственность за соблюдение местного законодательства лежит на пользователе.

Заключение по теме "впн тор скачать"

Комбинированное использование VPN и Tor остаётся одним из самых надёжных способов обеспечения цифровой анонимности. Запрос "впн тор скачать" актуален для пользователей, заинтересованных в защите персональных данных, доступе к ограниченным ресурсам и минимизации цифрового следа. Правильный выбор программного обеспечения и соблюдение мер безопасности обеспечивают эффективность такой конфигурации.