Сервера для опен впн

Сервера для опен впн: особенности выбора и настройки

Технология OpenVPN обеспечивает безопасное и зашифрованное подключение к интернету через удалённые серверы. Эффективность и стабильность работы напрямую зависят от правильно подобранных серверов для опен впн. В этой статье рассмотрены ключевые аспекты, касающиеся выбора, конфигурации и использования серверов OpenVPN в корпоративной и частной среде.

Классификация серверов для опен впн

Сервера для OpenVPN могут отличаться по типу размещения, способу управления и уровню производительности.

По типу размещения:

-

Физические серверы (dedicated) — обеспечивают высокий уровень производительности и изоляции, но требуют значительных затрат.

-

Виртуальные серверы (VPS/VDS) — оптимальны по соотношению цена/качество, легко масштабируются.

-

Облачные решения — позволяют быстро развернуть инфраструктуру без капитальных вложений.

По типу управления:

-

Самостоятельно администрируемые — предоставляют полный контроль, но требуют профильных знаний.

-

Управляемые провайдером — удобны для пользователей без технического опыта, но ограничены в настройках.

Ключевые параметры выбора сервера

При выборе серверов для опен впн следует учитывать следующие параметры:

-

Пропускная способность канала — напрямую влияет на скорость соединения.

-

Низкая задержка (ping) — важна для задач, чувствительных к отклику.

-

Надёжность хостинга — наличие SLA, резервирования и защиты от DDoS-атак.

-

Географическое расположение — влияет на маршрутизацию трафика и доступ к региональным ресурсам.

-

Совместимость с ОС — поддержка Linux, Windows, BSD и других операционных систем.

-

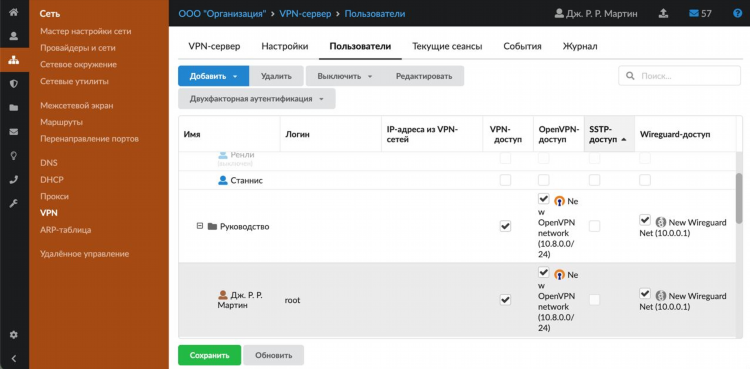

Поддержка протоколов безопасности — TLS, SSL, аутентификация по сертификатам и двухфакторная авторизация.

Настройка серверов для OpenVPN

Настройка серверной части OpenVPN требует точного соблюдения протоколов безопасности и конфигурационных параметров.

Основные этапы настройки:

-

Установка OpenVPN — выполняется через пакетный менеджер соответствующей ОС.

-

Генерация ключей и сертификатов — используется утилита EasyRSA или встроенные средства OpenSSL.

-

Настройка конфигурационного файла сервера — включает параметры туннелирования, шифрования, маршрутизации.

-

Настройка брандмауэра и NAT — требуется для правильной маршрутизации и защиты.

-

Тестирование соединения — проверяется с клиентской стороны на наличие утечек DNS и стабильность шифрованного канала.

Примеры популярных решений

Среди практик, основанных на применении серверов для опен впн, выделяются следующие проверенные решения:

-

DigitalOcean и Hetzner — предоставляют стабильные VPS с гибкой настройкой.

-

AWS и Google Cloud — позволяют развернуть масштабируемую инфраструктуру OpenVPN Access Server.

-

MikroTik и pfSense — устройства и дистрибутивы с поддержкой встроенного OpenVPN-сервера.

Безопасность серверов OpenVPN

Серверы для опен впн должны соответствовать требованиям корпоративной безопасности. Необходимо обеспечить:

-

Регулярное обновление ПО — защита от известных уязвимостей.

-

Мониторинг трафика и логов — контроль за аномальной активностью.

-

Ограничение доступа по IP и сертификатам — минимизация рисков несанкционированного доступа.

-

Резервное копирование конфигурации и ключей — обеспечение отказоустойчивости.

FAQ

Какая операционная система наиболее совместима с OpenVPN-сервером?

Наиболее совместимы дистрибутивы Linux, такие как Ubuntu, CentOS и Debian, благодаря высокой поддержке сообщества и наличию готовых пакетов.

Можно ли использовать один сервер для подключения нескольких клиентов?

Да, при соответствующей настройке сервер способен обслуживать десятки и даже сотни клиентов одновременно.

Какой уровень шифрования рекомендуется использовать для OpenVPN?

Рекомендуется использовать шифрование AES-256 с аутентификацией TLS 1.2 или выше, а также 2048-битные ключи RSA.

Что делать в случае падения VPN-сервера?

Следует предусмотреть резервный сервер и настроить автоматическое переключение (failover), а также использовать систему мониторинга.

Можно ли запустить сервер OpenVPN на домашнем оборудовании?

Да, но при этом важно обеспечить статический IP-адрес, проброс портов на маршрутизаторе и достаточную производительность устройства.