Mikrotik настройка vpn

mikrotik настройка vpn: базовые принципы и типовые сценарии

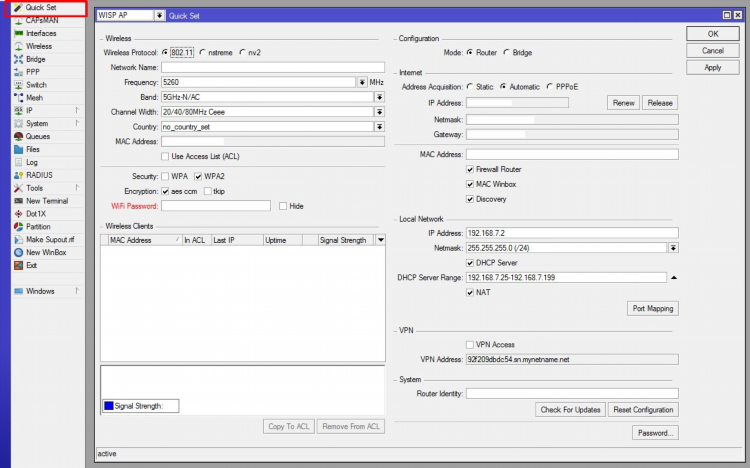

Настройка VPN на оборудовании MikroTik представляет собой распространённую задачу в корпоративных и частных сетях. VPN позволяет организовать безопасное подключение между удалёнными пользователями и внутренней сетью. MikroTik поддерживает различные протоколы VPN, включая PPTP, L2TP/IPsec, OpenVPN и WireGuard.

Выбор VPN-протокола для MikroTik

Для корректной настройки необходимо определить, какой протокол будет использоваться. Наиболее часто применяются следующие варианты:

-

PPTP — простой в настройке, но имеет устаревшие механизмы шифрования.

-

L2TP/IPsec — сочетает в себе более высокий уровень безопасности и широкую совместимость.

-

OpenVPN — обеспечивает надёжное шифрование и расширенную настройку, но требует больше ресурсов.

-

WireGuard — современный и производительный протокол, рекомендуется для новых реализаций.

Факторы выбора протокола

При выборе следует учитывать:

-

уровень безопасности,

-

поддержку на клиентских устройствах,

-

производительность оборудования,

-

требуемую совместимость.

mikrotik настройка vpn через L2TP/IPsec

L2TP/IPsec — один из оптимальных вариантов для организации защищённого доступа. Настройка включает несколько этапов:

- Создание IPsec-политики и профиля.

- Настройка L2TP-сервера.

- Добавление пользователей в PPP-секцию.

- Открытие необходимых портов в фаерволе.

Пошаговая настройка:

-

IP → IPsec → Proposals: создать или отредактировать профиль, указав алгоритмы шифрования (например, aes-256, sha256).

-

IP → IPsec → Peers: добавить peer с адресом 0.0.0.0/0, выбрав предварительный ключ (PSK).

-

PPP → L2TP Server: включить сервер, активировать использование IPsec, указать PSK.

-

PPP → Secrets: создать запись с именем пользователя, паролем, IP-адресами и сервисом l2tp.

-

IP → Firewall: разрешить порты UDP 500, 1701, 4500 и протокол ESP.

Настройка OpenVPN на MikroTik

OpenVPN требует более сложной конфигурации, включая генерацию сертификатов. Ключевые шаги:

- Создание сертификатов с помощью встроенного Certificate Manager или внешнего инструмента (например, OpenSSL).

- Импорт сертификатов в MikroTik.

- Настройка OpenVPN-сервера в PPP.

- Добавление пользователей через PPP → Secrets.

Требуется разрешение порта TCP 1194 в фаерволе. OpenVPN на MikroTik поддерживает только TCP и требует использования конкретного шифрования (AES-256-CBC).

WireGuard: настройка современного VPN на MikroTik

WireGuard — высокопроизводительный и безопасный протокол. MikroTik поддерживает его начиная с RouterOS 7.

Шаги настройки:

-

Interfaces → WireGuard: создать интерфейс, задать приватный ключ и порт (обычно 51820).

-

IP → Addresses: назначить IP-адрес интерфейсу WireGuard.

-

WireGuard Peers: добавить peer, указав публичный ключ удалённой стороны и разрешённые IP.

-

Firewall: разрешить UDP-порт WireGuard.

WireGuard не использует сертификаты или централизованную аутентификацию, что упрощает конфигурацию.

Управление доступом и маршрутизацией

После настройки VPN необходимо правильно организовать маршруты и доступ к ресурсам:

-

В разделе IP → Routes добавить маршруты к удалённым подсетям через VPN-интерфейс.

-

В фаерволе разрешить доступ к нужным внутренним службам.

-

При необходимости ограничить доступ правилами в IP → Firewall → Filter Rules.

Ошибки и диагностика при настройке VPN на MikroTik

Наиболее распространённые ошибки:

-

Неверно заданный PSK или сертификаты.

-

Закрытые порты в фаерволе.

-

Отсутствие маршрутов к удалённой сети.

-

Конфликт IP-адресов между интерфейсами.

Для диагностики использовать:

-

Log: вывод ошибок VPN и IPsec.

-

PPP Active Connections: проверка активных сессий.

-

Torch/Packet Sniffer: анализ трафика.