Как создать wireguard vpn

Как создать WireGuard VPN: пошаговое руководство

Что такое WireGuard VPN

WireGuard — это современный протокол VPN, ориентированный на безопасность, производительность и простоту настройки. Он использует криптографию последнего поколения и реализован с минимальным количеством строк кода, что способствует высокой скорости работы и упрощённому аудиту безопасности.

Преимущества использования WireGuard

-

Высокая производительность благодаря минималистичному дизайну.

-

Совместимость с основными операционными системами: Linux, Windows, macOS, Android и iOS.

-

Поддержка статической маршрутизации и NAT.

-

Надёжная защита данных с использованием современных криптографических алгоритмов.

Как создать WireGuard VPN: базовые требования

Перед началом установки необходимо подготовить:

-

Один сервер с операционной системой Linux (например, Ubuntu 20.04).

-

Один или несколько клиентских устройств.

-

Доступ root или sudo на сервере.

-

Открытый порт UDP (по умолчанию 51820) в фаерволе сервера.

Установка WireGuard на сервер

-

Обновление пакетов:

sqlapt update &&&& apt upgrade -y -

Установка WireGuard:

nginxapt install wireguard -y -

Генерация ключей:

bashwg genkey | tee /etc/wireguard/privatekey | wg pubkey > /etc/wireguard/publickey-

privatekey — приватный ключ сервера.

-

publickey — публичный ключ сервера.

-

Настройка конфигурационного файла сервера

Создание файла /etc/wireguard/wg0.conf:

ini[Interface] PrivateKey = <содержимое etc/wireguard/privatekey=""> Address = 10.0.0.1/24 ListenPort = 51820 [Peer] PublicKey = <публичный ключ="" клиента=""> AllowedIPs = 10.0.0.2/32

Необходимо заменить значения <...> на реальные ключи.

Настройка фаервола и IP маршрутизации

-

Включение пересылки пакетов:

bashecho "net.ipv4.ip_forward=1" >> /etc/sysctl.conf sysctl -p -

Настройка iptables:

cssiptables -A FORWARD -i wg0 -j ACCEPT iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Запуск и автозагрузка WireGuard

-

Запуск:

sqlsystemctl start wg-quick@wg0 -

Добавление в автозагрузку:

nginxsystemctl enable wg-quick@wg0

Настройка клиента WireGuard

-

Установка WireGuard на клиентское устройство.

-

Генерация ключей клиента:

bashwg genkey | tee client_privatekey | wg pubkey > client_publickey -

Создание конфигурационного файла

wg0.confна клиенте:

ini[Interface] PrivateKey = <приватный ключ="" клиента=""> Address = 10.0.0.2/24 [Peer] PublicKey = <публичный ключ="" сервера=""> Endpoint =: 51820 AllowedIPs = 0.0.0.0/0 PersistentKeepalive = 25

-

Запуск на клиенте:

wg-quick up wg0

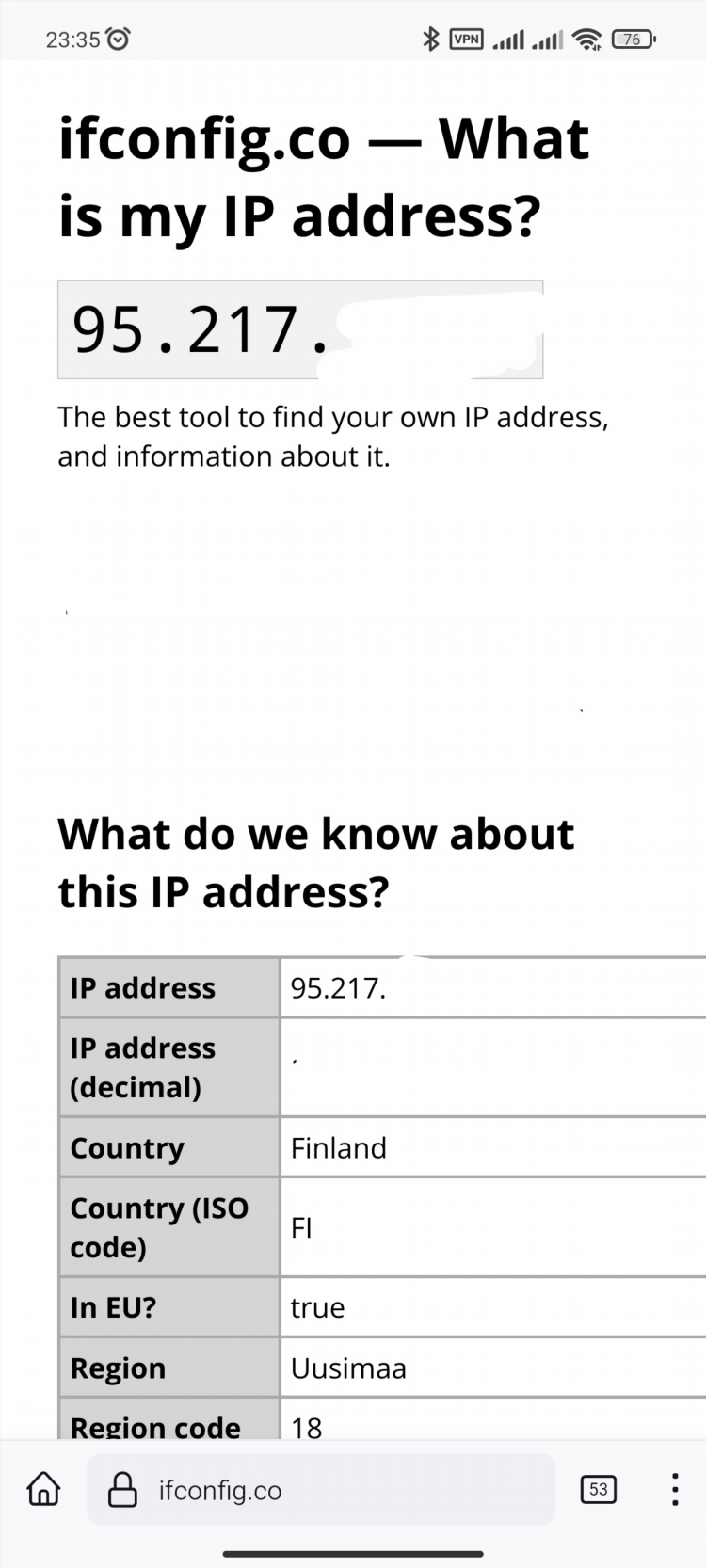

Проверка подключения

Команда wg позволяет отобразить текущее состояние соединения:

nginxwg

Вывод должен содержать информацию о пирах, ключах и переданных пакетах.

Безопасность и обслуживание WireGuard VPN

-

Регулярное обновление операционной системы и WireGuard.

-

Ограничение доступа по IP, при необходимости.

-

Мониторинг логов и состояния интерфейса

wg0.

Часто задаваемые вопросы (FAQ)

Можно ли использовать WireGuard VPN для туннелирования всего трафика?

Да, с помощью параметра AllowedIPs = 0.0.0.0/0 можно направить весь трафик через VPN.

Сколько клиентов можно подключить к одному серверу WireGuard?

WireGuard не накладывает строгих ограничений. Однако производительность зависит от ресурсов сервера.

Поддерживает ли WireGuard смену IP-адреса клиента?

Да, при наличии активного параметра PersistentKeepalive, туннель может быть восстановлен после смены IP.

Какой порт используется WireGuard по умолчанию?

По умолчанию используется порт UDP 51820, но он может быть изменён вручную в конфигурации.

Требуется ли статический IP-адрес на сервере?

Желателен, особенно если используется параметр Endpoint. При отсутствии — рекомендуется использовать динамический DNS.