Собственный vpn

Собственный VPN: ключевые аспекты развертывания и использования

Что такое собственный VPN

Собственный VPN — это частная виртуальная частная сеть, развёрнутая на собственных серверах или арендованных у провайдеров инфраструктуры. В отличие от коммерческих VPN-сервисов, собственный VPN обеспечивает полный контроль над конфигурацией, шифрованием и логированием трафика.

Преимущества использования собственного VPN

1. Повышенная конфиденциальность

-

Отсутствие зависимости от сторонних провайдеров услуг VPN.

-

Исключение риска утечки данных через логирование сторонними сервисами.

2. Гибкость и контроль

-

Возможность настройки собственных политик безопасности.

-

Контроль над уровнями шифрования и протоколами (OpenVPN, WireGuard, IPSec и др.).

-

Поддержка мультифакторной аутентификации и сегментации доступа.

3. Снижение затрат в корпоративной среде

-

Экономия на долгосрочной подписке коммерческих VPN-сервисов.

-

Централизованное администрирование и масштабируемость.

Технические требования для запуска собственного VPN

Аппаратное обеспечение:

-

Сервер с постоянным доступом в интернет.

-

Минимальные требования: 1 ГБ ОЗУ, 1–2 ядра CPU, 10 ГБ свободного места.

Программное обеспечение:

-

Операционная система (наиболее популярны Ubuntu Server, Debian, CentOS).

-

VPN-серверное ПО (OpenVPN, WireGuard, StrongSwan и др.).

Безопасность и администрирование

1. Актуализация ПО

-

Регулярное обновление операционной системы и компонентов VPN-сервера.

-

Мониторинг уязвимостей через автоматизированные системы (например, CVE-трекинг).

2. Аудит и логирование

-

Ведение централизованных логов доступа и ошибок.

-

Использование систем контроля целостности (например, AIDE).

3. Резервное копирование конфигураций

-

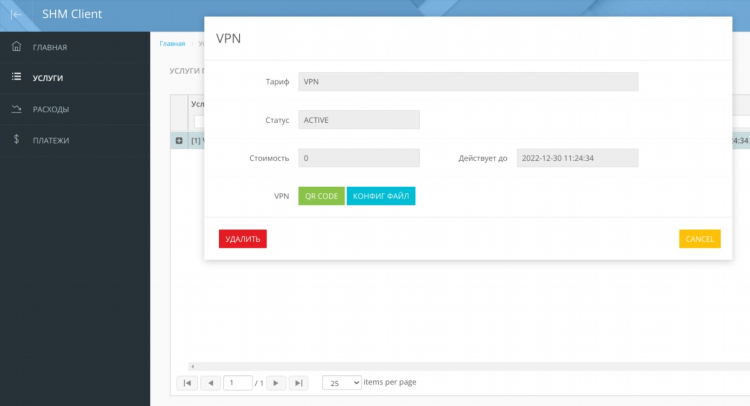

Создание резервных копий ключей, конфигурационных файлов и сертификатов.

-

Хранение резервных копий в зашифрованном виде на физически защищённых носителях.

Сценарии применения собственного VPN

Удалённая работа:

-

Безопасное подключение сотрудников к корпоративной сети.

-

Изоляция трафика внутри VPN-канала с контролем доступа.

Обход региональных ограничений:

-

Возможность маршрутизации трафика через нужную страну.

-

Развёртывание узлов в дата-центрах с соответствующим географическим положением.

Обеспечение внутренней безопасности:

-

Разграничение доступа между сегментами сети.

-

Инкапсуляция межсерверного трафика.

Частые ошибки при развёртывании собственного VPN

-

Использование устаревших или небезопасных протоколов (например, PPTP).

-

Отсутствие политики ротации ключей и сертификатов.

-

Игнорирование систем мониторинга нагрузки и доступности сервиса.

Сравнение популярных решений для собственного VPN

OpenVPN:

-

Поддержка большинства платформ.

-

Гибкая конфигурация, проверенная временем стабильность.

WireGuard:

-

Высокая производительность и простота настройки.

-

Современные криптографические алгоритмы.

IPSec (StrongSwan):

-

Стандартизованный протокол, часто используется в корпоративных сетях.

-

Совместимость с межсетевыми экранами и маршрутизаторами.

FAQ

Что необходимо для запуска собственного VPN на домашнем сервере?

Понадобится сервер с внешним IP-адресом, стабильным интернет-соединением и установленным VPN-сервером (например, OpenVPN или WireGuard).

Насколько безопасен собственный VPN по сравнению с коммерческим?

При правильной настройке и регулярном обновлении безопасности собственный VPN может обеспечить более высокий уровень конфиденциальности за счёт исключения третьих сторон.

Можно ли использовать собственный VPN для подключения с мобильных устройств?

Да. Большинство современных решений (например, OpenVPN, WireGuard) поддерживают мобильные клиенты для iOS и Android.

Требуется ли лицензия для развёртывания собственного VPN в коммерческих целях?

Большинство программных решений с открытым исходным кодом (OpenVPN, WireGuard) не требуют лицензии для коммерческого использования, но важно проверять условия лицензирования каждой конкретной реализации.

Сколько пользователей может одновременно подключаться к собственному VPN-серверу?

Количество зависит от характеристик сервера и используемого протокола. На практике VPS-сервер с 2 ГБ ОЗУ способен обслуживать до 50 активных соединений при среднем трафике.