Как поднять собственный vpn сервер

Как поднять собственный VPN сервер

Создание собственного VPN сервера позволяет обеспечить контролируемый и безопасный доступ к интернету или корпоративной сети. Это решение актуально для организаций и специалистов, которым необходима защита трафика и соблюдение требований безопасности.

Требования к инфраструктуре

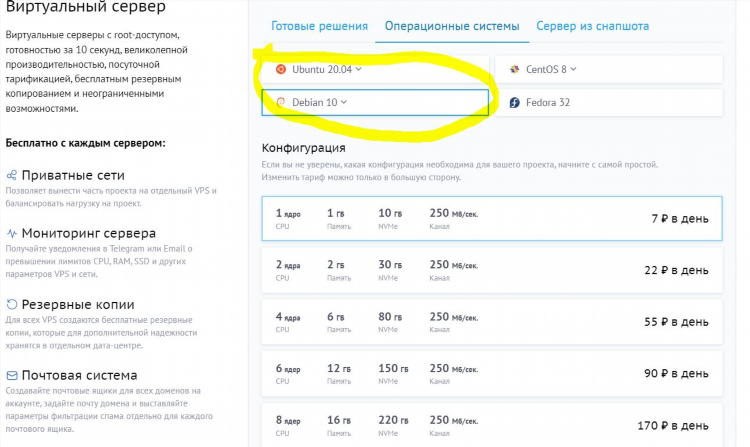

Перед тем как поднять собственный VPN сервер, необходимо подготовить следующие компоненты:

-

Выделенный или виртуальный сервер (VPS) с доступом к интернету.

-

Операционная система (наиболее часто используются Ubuntu, Debian, CentOS).

-

Публичный IP-адрес, необходимый для подключения клиентов.

-

Административный доступ (root) к серверу.

Выбор программного обеспечения для VPN

Существуют различные решения для развёртывания VPN. Наиболее популярные:

-

OpenVPN — гибкое и широко поддерживаемое решение с высокой степенью конфигурации.

-

WireGuard — современный и более производительный по сравнению с OpenVPN.

-

IPsec/L2TP — стандартный протокол, поддерживаемый большинством устройств без стороннего ПО.

Настройка OpenVPN на сервере

1. Установка необходимых пакетов

Для Ubuntu/Debian:

sqlapt update apt install openvpn easy-rsa

2. Генерация ключей и сертификатов

-

Инициализировать PKI:

bashmake-cadir ~/openvpn-ca cd ~/openvpn-ca ./easyrsa init-pki -

Создать CA, серверный и клиентский сертификаты, DH-параметры.

3. Настройка конфигурационного файла сервера

Файл /etc/openvpn/server.conf должен содержать следующие параметры:

-

порт (обычно 1194),

-

протокол (UDP),

-

путь к ключам и сертификатам,

-

настройки маршрутизации и DNS.

4. Запуск и активация сервиса

pgsqlsystemctl start openvpn@server systemctl enable openvpn@server

Настройка WireGuard

WireGuard отличается простотой установки и высокой производительностью.

Этапы настройки:

-

Установка:

nginxapt install wireguard -

Генерация ключей:

bashwg genkey | tee privatekey | wg pubkey > publickey -

Создание конфигурационного файла

/etc/wireguard/wg0.conf. -

Включение IP forwarding и настройка firewall (например, с iptables или nftables).

-

Запуск интерфейса:

wg-quick up wg0

Безопасность и мониторинг

Для защиты VPN-сервера необходимо:

-

Обновлять ОС и пакеты безопасности.

-

Отключить ненужные службы.

-

Настроить брандмауэр (например, UFW, firewalld, iptables).

-

Ограничить доступ к серверу по SSH (например, с помощью fail2ban).

-

Вести журналы подключения и отслеживать аномалии.

Масштабирование и управление клиентами

Для эффективного управления:

-

Назначать каждому клиенту уникальный ключ и IP-адрес.

-

Использовать системы управления конфигурациями (например, Ansible).

-

Создать централизованную панель управления (при необходимости).

-

Хранить резервные копии ключей и конфигураций.

Преимущества собственного VPN

-

Полный контроль над данными.

-

Гибкость настройки под конкретные задачи.

-

Отсутствие зависимости от сторонних провайдеров.

-

Возможность интеграции с другими сервисами (например, локальной сетью предприятия).

FAQ

Что лучше использовать: OpenVPN или WireGuard?

WireGuard показывает лучшую производительность и проще в настройке, однако OpenVPN более зрел и поддерживается большим числом устройств.

Нужен ли статический IP-адрес?

Да, для стабильного подключения к VPN-серверу рекомендуется использовать статический публичный IP-адрес или настроить динамический DNS.

Можно ли использовать домашний компьютер как сервер?

Технически возможно, но не рекомендуется из-за нестабильности подключения и проблем с NAT.

Как ограничить доступ к VPN?

Использовать файервол, фильтрацию по IP, аутентификацию на основе сертификатов и регулярный аудит подключений.

Можно ли использовать VPN-сервер для обхода геоблокировок?

Да, при условии, что сервер размещён в нужной стране, и соблюдены все юридические нормы.